黑客示意圖。(圖片來源: 公用領域/pixy)

【看中國2021年2月16日訊】(看中國記者成容編譯)美國媒體Newsmax在2月15日發表了一份長篇調查報告,揭露了中共如何將秘密晶元植入中國製造的電腦部件中,以達到監視美國電腦的目的。這篇報告取材於對來自美國執法部門、軍方、國會、情報機構和私營部門的50多位人士的採訪。大多數人要求不透露姓名,以便分享敏感信息。一些細節在彭博新聞社審閱的公司文件中得到證實。

概述

《彭博商業週刊》在2018年10月首次報導了中國插手超微產品的情況,在一篇文章中,重點報導了2015年在伺服器主板上發現添加惡意晶元的說法。那篇報導稱,蘋果公司和亞馬遜公司,在他們購買的設備上發現了這些晶元。超微(Supermicro)、蘋果和亞馬遜公開要求《彭博商業週刊》撤回報導。

隨著更多的報導,現在很清楚,《彭博商業週刊》的報導,只是捕捉到了一個更大的事件鏈的一部分,在這個事件鏈中,美國官員先是懷疑,然後調查、監控並試圖管理中國對超微產品的反覆操縱。

2010年,美國國防部發現,其數千臺計算機伺服器,向中國發送軍事網路數據--這是隱藏在處理機器啟動過程的晶元中的代碼造成的。

2014年,英特爾公司發現,一個中國精英黑客組織,通過一臺伺服器從供應商的更新網站下載惡意軟體,攻破了其網路。

而在2015年,美國聯邦調查局向多家公司發出警告,稱中國特工在一家製造商的伺服器中隱藏了一個額外的裝有後門代碼的晶元。

這些截然不同的攻擊都有兩個共同點:中國和加州聖何塞的電腦硬體製造商超微電腦公司(Super Micro Computer Inc.)。美國的間諜高手發現了這些操作,但在試圖反擊每一次攻擊並更多地瞭解中國的能力時,基本上都是保密的。

據14名熟悉此事的前執法和情報官員稱,過去十年的大部分時間裏,中國對超微公司製造的產品的利用,一直受到聯邦審查。其中包括聯邦調查局的反間諜調查,該調查大約始於2012年,據其中五名官員稱,當時特工們開始使用根據《外國情報監視法》(FISA)獲得的授權令,監控一小群超微公司職員的通訊。

該調查是否仍在繼續尚不得而知,其調查結果的完整說明也是無從知曉。但最近在2018年,據兩家安全公司的顧問透露,FBI請私營部門幫助分析含有添加晶元的超微公司設備。

前FBI高級官員塔布(Jay Tabb)表示,超微的「傳奇」展示了全球供應鏈中廣泛存在的風險,他同意就中國對該公司產品的干擾進行一般性發言。

塔布說:「超微是一個完美的例子,說明美國公司選擇在中國製造的任何產品,是多麼容易受到潛在惡意篡改,這是一個最壞情況的例子,如果你對你的設備在哪裡製造沒有完全的監督的話。」他從2018年開始擔任FBI國家安全部門的執行助理主任,直到他在2020年1月退休。

塔布拒絕談及FBI調查的具體內容:「中國政府已經做了很長時間,美國公司需要意識到中國正在這樣做,而矽谷尤其需要停止假裝這一切都沒有發生。」

在整個過程中,政府官員對公眾隱瞞了他們的調查結果。據三名前美國官員稱,超微公司本身並沒有被告知FBI的反間諜調查。

隨著美國政府機構對一些特定的公司發出警告,並向外部專家尋求幫助,保密工作偶爾也會解除。

楊克(Mike Janke)是前海豹突擊隊成員,曾與人共同創辦了風險投資公司DataTribe,他說:「2018年初,我提供諮詢的兩家安全公司被FBI反間諜部門通報,調查此次發現超微主板上添加惡意晶元的情況。這兩家公司隨後參與了政府的調查,他們在實際被篡改的超微主板上,使用了先進的硬體取證技術,以驗證新增惡意晶元的存在。」

楊克的公司與美國情報界的前成員一起培育了初創企業,他表示,這兩家公司不允許公開談論這項工作,但他們確實與他分享了他們分析中的細節。他同意泛泛地討論他們的發現,以提高人們對技術供應鏈內中國間諜活動威脅的認識。

超微公司及其任何員工都沒有被指控有不法行為,而為本篇報導提供信息的前美國官員強調,該公司本身並沒有成為任何反間諜調查的目標。

超微對此回應表示,「美國政府或我們的任何客戶,從未就這些所謂的調查聯繫過它。」該公司表示,彭博社彙集了「雜亂無章、不準確的指控,得出了牽強的結論」。該公司表示,聯邦機構,包括本文所述正在進行調查的機構,仍在購買超微的產品。並指出,這篇關於反間諜調查的報導缺乏完整的細節,包括調查的結果,以及否正在進行。

以下是這一長篇報導的具體內容:

「未經授權的入侵」

超微由臺灣移民梁見後(Charles Liang)於1993年創立,旨在利用全球供應鏈的優勢。該公司的許多主板--運行現代電子產品的晶元和電路集群--由承包商在中國製造,然後在美國和其它地方組裝成伺服器。

該公司去年的收入為33億美元,在雲計算時代,它的計算機設備已經變得無處不在。它的主板,應用於從醫療成像掃瞄器,到網路安全設備等產品中。超微拒絕回答有關其如今是否依賴中國的合同製造商的問題。

在2019年5月的一次不尋常的披露中,超微告訴投資者,自己的計算機網路在多年以來被入侵。該公司寫道:「在2011年至2018年期間,我們的網路經歷了未經授權的入侵。這些入侵行為,無論是單獨還是集體的,都沒有對我們的業務、運營或產品產生重大不利影響。」該公司沒有回應有關這些入侵的更多細節的請求。

在超微的產品引起美國政府的持續審查之前,聯邦官員曾對中國在全球電子製造業中的主導作用表示擔憂。

另一家受到關注的五角大樓供應商,是中國的聯想(Lenovo)集團有限公司。2008年,美國調查人員發現,駐伊拉克的軍事單位使用的聯想筆記本電腦的硬體被改動過。這一發現後來浮現在美國刑事案件中鮮為人知的證詞中--這是罕見的對中國硬體黑客的公開描述。

奇耶法洛(Lee Chieffalo)管理著伊拉克費盧傑附近的一個海軍陸戰隊網路運營中心,他在2010年的那個案件中作證說:「大量的聯想筆記本電腦被賣給了美國軍方,這些筆記本電腦的主板上有一個加密的晶元,會記錄下該筆記本電腦輸入的所有數據,並將其傳回中國。那是一個巨大的安全漏洞。我們不知道他們得到了多少數據,但我們不得不將所有這些系統從網路中移除。」

三名前美國官員,證實了奇耶法洛關於聯想主板上增加晶元的描述。他們說,這段插曲是對美國政府關於改動硬體的警告。

聯想的發言人韋斯特(Charlotte West)在一封電子郵件中說,聯想並不知道這一證詞,美國軍方也沒有告訴該公司有關其產品的任何安全問題。韋斯特還說,美國官員,在2014年審查聯想收購IBM和谷歌的業務時,對聯想的背景和可信度進行了「廣泛調查」。這兩筆收購都獲得了批准。

韋斯特說:「由於沒有任何有關問題的報告,我們無法評估你所引用的指控,也無法評估安全問題是否可能是由第三方干預引發的。」

三位美國官員表示,2008年的發現後,國防部悄悄地將聯想硬體從一些敏感項目中屏蔽,但該公司並沒有從五角大樓批准的供應商名單中刪除。

2018年,美國陸軍和空軍,購買了價值220萬美元的聯想產品。五角大樓的監察長在2019年的一份報告中,批評了這些採購,報告中提到了「已知的網路安全風險」。

報告稱,國防部需要一個更好的程序來評估技術採購,並在必要時實施禁令。

對五角大樓的攻擊

大約在2010年初,五角大樓的一個安全小組,注意到其非機密網路中的超微伺服器的異常行為。

據六名前高級官員描述了對這一事件的秘密調查,這些機器被發現裝載了未經授權的指令,指示每臺機器秘密複製有關自身及其網路的數據,並將這些信息發送給中國。一位官員說,五角大樓在數千臺伺服器中發現了這種植入物;另一位官員將其描述為「無處不在」。

這些官員說,調查人員將流氓代碼歸咎於中國的情報機構。五角大樓一名前高級官員說,這種歸屬「沒有歧義」。

沒有證據表明,該植入物竊取了任何軍事行動的細節。但攻擊者確實得到了一些有價值的東西:相當於國防部非機密網路部分的數據。分析人士還擔心,這個植入物--攻擊者煞費苦心地隱藏起來--可能是一種數字武器,可以在衝突期間關閉這些系統。

據三名知情官員稱,在沒有確定中國的最終目的的情況下,美國領導人在2013年決定對這一發現保密,並讓攻擊運行。這些官員說,時任國家安全局局長亞歷山大(Keith Alexander),在這一決定中發揮了核心作用。其中兩位官員說,五角大樓設計了無法察覺的對策來保護其網路。

這兩位官員說,這些舉動讓美國自己的間諜,可以在不驚動北京的情況下開始收集有關中國計畫的情報。

亞歷山大的發言人將問題轉給了國家安全局。除了一句話的聲明外,該機構拒絕發表評論:「國安局無法確認這一事件或隨後的反應行動是否發生過。」

一名白宮高級官員,拒絕對這篇報導中的信息發表評論。該官員在一份電子郵件聲明中說:「我們不會對這一具體問題有任何評論。作為一般事項,總統已經做出承諾,他的政府將對各種商品和部門進行廣泛的供應鏈審查,以確定關鍵的國家安全風險。當我們準備好分享時,我們將有更多關於該審查的細節。」

包括國家情報總監辦公室、國土安全部和聯邦調查局在內的其他聯邦機構,拒絕對此報導發表評論。

國防部發言人表示,官員們一般不對調查、情報事項或特定供應商發表評論。在回答有關五角大樓2010年調查的問題時,一位官員說,政府一直在尋求保障其供應鏈。

洛德(Ellen Lord),在1月20日卸任之前,擔任負責採購的國防部副部長,她說:「在面對對抗性的努力時,國防部採取了許多措施,不斷努力排除對我們國家安全構成威脅的產品或公司。」她沒有點名超微或任何其它公司。

當他們調查五角大樓的數據中心時,政府官員採取了謹慎的措施,試圖阻止在敏感的國家安全網路中使用超微產品--儘管該公司仍然在批准的供應商的公開名單上。

曾任美國宇航局(NASA)位於馬里蘭州格林貝爾特的戈達德太空飛行中心(Goddard Space Flight Center)首席信息官的加德納(Adrian Gardner)說,他在2013年離開美國宇航局之前,在對戈達德的計算機系統進行審查時,得知了情報部門對超微產品的擔憂。

加德納拒絕討論他被告知的具體內容,也拒絕討論NASA是否刪除了任何硬體。但他表示,信息很明確:「美國政府必須利用其掌握的一切控制手段,確保不在高價值資產和敏感網路的系統內,部署超微的設備。」

美國機構繼續購買超微產品。該公司發布的新聞稿顯示,美國宇航局的戈達德中心,在2017年為一個致力於氣候研究的非機密網路購買了一些。而去年,從事核武器保密工作的勞倫斯-利弗莫爾國家實驗室(Lawrence Livermore National Laboratory)購買了超微設備,用於COVID-19的非保密研究。

自定義代碼

當軍事專家調查五角大樓的漏洞時,他們確定,指導五角大樓伺服器的惡意指令隱藏在機器的基本輸入輸出系統,或BIOS中,這是任何計算機在啟動時告訴它做什麼的部分。

兩位直接知情的人說,這種操作結合了兩段代碼:第一段是嵌入在管理啟動順序的指令中,不能被輕易刪除或更新。這段代碼獲取了額外的指令,這些指令被藏在BIOS晶元未使用的內存中,即使是有安全意識的客戶也不可能發現它們。當伺服器打開時,植入物會載入到機器的主內存中,在那裡它不斷地定期發送數據。

像超微這樣的製造商,通常會向第三方授權大部分的BIOS代碼。但據六名前美國官員介紹,政府專家確定,部分植入物駐留在與超微相關的工人自定義的代碼中。

調查人員檢查了其它供應商製造的國防部伺服器中的BIOS代碼,沒有發現類似問題。而他們在不同工廠在不同時間生產的超微伺服器中,發現了相同的異常代碼,這表明植入物是在設計階段引入的。

這六名官員表示,總體而言,這些發現指向中國情報機構,對超微的BIOS工程的滲透。

據五名前美國官員稱,到2012年,FBI已經展開了反間諜調查,舊金山外地辦事處的特工,使用《外國情報監視法》授權令,監控了與超微有關的幾個人的通信。

其中三名官員說,FBI有證據表明,該公司,已被為中國工作的人有意或無意地滲透。他們拒絕詳細說明這些證據。

官員們說,《外國情報監視法》授權監視的對象,包括有能力改變公司技術的個人,並沒有關注高級管理人員。

目前還不清楚這種監控持續了多久。司法部還沒有承認這項調查,也沒有宣布任何與之相關的指控。反間諜調查旨在監控和破壞美國本土的外國情報行動,很少導致刑事案件。

到2014年,整個美國政府的調查人員,都在尋找任何額外的操縱形式--正如一位前五角大樓官員所說的那樣,他們可能遺漏了什麼東西。在幾個月內,通過美國情報機構提供的信息,FBI發現了另一種類型的改動設備:在超微主板上添加惡意晶元。

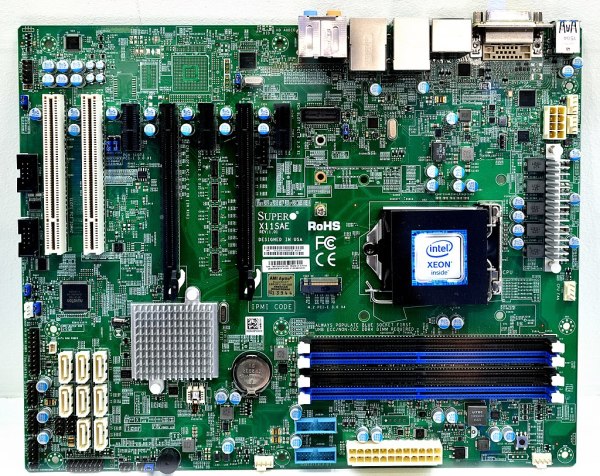

超微X11SAE主板。(圖片來源:維基百科/Frank Schwichtenberg/CC BY 4.0 )

已發出的警告

據2014年至2017年期間接受簡報的7名前美國官員稱,政府專家認為,這些設備的使用,是中國硬體黑客能力的重大進步。這些官員說,這些晶元只向機器中注入少量代碼,為攻擊者打開了一扇門。

兩名官員說,隨著時間的推移,小批量添加了晶元的主板被檢測出來,許多超微產品並不包括這些晶元。

由於對這些設備的複雜性感到震驚,官員們選擇在通報中警告少數潛在目標,並指名道姓地指出超微。來自10家公司和一家大型市政公用事業公司的高管告訴彭博新聞社,他們已經收到了這樣的警告。雖然大多數高管要求不點名討論敏感的網路安全問題,但一些高管同意公開討論。

庫馬爾說(Mukul Kumar):「這是對主板本身的間諜活動。主板上有一個不應該出現的晶元,在向家裡匯報--不是向超微公司而是向中國匯報。」他在2015年的一次非機密簡報中收到了這樣的警告,當時他是聖何塞晶元設計公司Altera公司的首席安全官。

庫馬爾說,Altera公司在2015年12月被英特爾收購,它沒有使用超微的產品,所以公司確定它沒有面臨風險。

庫馬爾還說,當通報結束後,他瞭解到矽谷另外兩家半導體公司的同行,已經收到了FBI的同樣警告。庫馬爾在談到自己與FBI探員的討論時說:「探員們說,這不是一次性的案例,他們說這影響到了成千上萬臺伺服器。」

目前仍不清楚有多少公司,受到新增晶元攻擊的影響。彭博社2018年的報導,引用了一位官員的說法,他認為這個數字接近30,但沒有客戶承認在超微主板上發現惡意晶元。

幾位收到警告的高管表示,信息中關於如何找到任何流氓晶元的細節太少。兩名前高級官員說,技術細節被保密。

曾在思科系統公司(Cisco Systems Inc.)和微軟公司擔任高級職務的網路安全高管奎恩(Mike Quinn)說,美國空軍的官員,曾向他介紹過超微主板上增加晶元的情況。奎恩為一家公司工作,該公司是空軍合同的潛在投標人,這些官員希望確保任何工作都不會包括超微的設備。彭博社同意不具體說明奎恩何時收到簡報,也不披露他當時為哪家公司工作。

奎恩說:「這不是一個人在酒店房間裡偷了一塊主板並焊上晶元的情況,它被架構到了最終設備上。」他回憶了空軍官員提供的細節。他說,晶元「被混入多層主板上」。

奎因還說:「攻擊者知道那塊主板是如何設計的,所以它可以通過質量保證測試。」

空軍發言人在一封電子郵件中說,超微設備並沒有根據任何公開的法律授權被排除在美國空軍合同之外。他說,一般來說,國防部在國家安全系統的合同中,有管理供應鏈風險的非公開選項。

關於新增晶元的警報並不限於私營部門。四個美國機構的前首席信息官告訴彭博社,他們在2015年至2017年期間,參加了國防部交付的關於超微主板上添加晶元的簡報。

而據協助分析的兩家公司的顧問楊克稱,FBI在2018年就在檢查被操縱的超微主板樣本。

莫特(Darren Mott)曾在該FBI位於阿拉巴馬州亨茨維爾(Huntsville)的衛星辦公室負責監督反情報調查,他說,2018年10月,一位FBI同事為他描述了關於新增晶元的關鍵細節。

已經退休的莫特說:「我被告知的是,超微主板上多了一個本不應該存在的小元件,FBI知道這些活動是由中國進行的,知道這很令人關注,並提醒了某些實體單位注意。」他強調,這些信息是在非機密的環境下分享的。

莫特說,當時,他建議曾向他詢問晶元的公司認真對待這個問題。

更改更新

企業調查人員,發現了中國黑客利用超微產品的又一途徑。2014年,英特爾的高管們,將其網路中的安全漏洞追溯到從超微網站下載的一個看似常規的固件更新。

英特爾安全高管,根據他們在2015年提交給科技行業同行聚會的幻燈片,得出結論,認為是一個中國精英黑客組織實施了這次攻擊。兩名與會者同意分享演示文稿的細節。

在回答有關該事件的問題時,英特爾發言人表示,該事件被及早發現,沒有造成數據損失。

其發言人史密斯(Tara Smith)說:「2014年,英特爾IT部門,發現並迅速解決了,我們網路中包含的兩個系統上,非英特爾軟體中發現的問題,我們的網路和數據沒有受到影響。」她拒絕詳細說明。

英特爾(IntelCore) i9 中央處理器。(圖片來源:維基百科/ElooKoN/CC BY-SA 4.0)

據看過幻燈片的人說,英特爾的演示重點是攻擊者的身份,以及他們使用一個可信供應商的更新網站。據一位知情人士透露,美國情報界的一位聯繫人,向該公司發出了漏洞警報。該線索幫助英特爾調查人員確定,攻擊者來自一個被稱為APT 17的中國國家支持的組織。

據包括賽門鐵克(Symantec)和FireEye在內的網路安全公司稱,APT 17擅長複雜的供應鏈攻擊,它經常打擊多個目標以達到攻擊目標受害者。2012年,該組織入侵了網路安全公司Bit9,以便接觸到受Bit9產品保護的國防承包商。

英特爾的調查人員發現,一臺超微伺服器,在收到超微為客戶設立的更新網站的固件補丁後不久,就開始與APT 17進行通信。根據英特爾介紹的描述,固件本身並沒有被篡改,惡意軟體是作為直接從該網站下載的壓縮(ZIP)文件的一部分到達的。

這種傳遞機制與最近的SolarWinds黑客事件中使用的機制類似。據稱,俄羅斯人通過軟體更新,瞄準了政府機構和私營公司。但有一個關鍵的區別:在英特爾的案例中,惡意軟體最初只出現在該公司數千臺伺服器中的一臺--幾個月後又只出現在另外一臺伺服器中。英特爾的調查人員得出的結論是,攻擊者可以針對特定的機器,使檢測的可能性大大降低。與此相反,惡意代碼卻流向了多達1.8萬名SolarWinds用戶。

根據該公司介紹的描述,英特爾高管在攻擊發生後不久,就將攻擊事件告訴了超微。

超微沒有回應有關該事件的詳細問題,但表示:「英特爾提出了一個我們無法核實的問題,但出於謹慎,我們迅速採取措施進行處理。」兩家公司繼續與對方進行大量的業務往來。

據兩位參與企業調查、不願透露姓名的顧問稱,英特爾事件後,涉及超微公司更新網站的違規行為仍在繼續。

在兩家非美國公司發生的事件中,一家是在2015年,另一家是在2018年,據一位對這兩起事件進行諮詢的人士稱,攻擊者通過更新網站感染了一臺超微伺服器。據該人士稱,這些公司涉及鋼鐵行業,他以保密協議為由,拒絕透露這些公司的身份。該人士表示,入侵事件的主要嫌疑人是中共國。

據一位參與該調查的顧問稱,2018年,美國一家大型合同製造商,在超微網站的BIOS更新中發現了惡意代碼,該顧問拒絕透露該製造商的名字。彭博社審閱了一份調查報告的部分內容。

目前還不清楚這三家公司,是否將更新網站的問題告知了超微,超微也沒有回應有關問題。

如今,隨著SolarWinds黑客事件仍在調查中,關於技術供應鏈的國家安全問題,已經爆發到美國政界。美國官員呼籲更嚴格的供應鏈監管,並說服製造商確保其代碼和硬體安全。

菲格魯齊(Frank Figliuzzi)說:「超微的悲慘故事給業界敲響了警鐘。」他在2012年之前,一直擔任FBI反間諜部門的助理主任。菲格魯齊拒絕談及具體細節,但同意公開談論超微的中國篡改歷史的影響。

他說:「如果你認為這個故事只涉及一家公司,你就錯過了重點。對於科技行業供應鏈中的任何人來說,這是一個‘不要讓這種事情發生在你身上’的時刻。」